Theo dõi Báo Tây Ninh trên

Ông Nguyễn Hồng Văn - Phó viện trưởng Viện Công nghệ An toàn thông tin (thuộc Hiệp hội An toàn thông tin Việt Nam) cho biết, mã độc Petya phiên bản 2017 đang hoành hành tại châu Âu có cách thức lây nhiễm vào các máy tính trong một hệ thống mạng nội bộ khá "lặng lẽ" và trong nhiều trường hợp thì nạn nhân vẫn có thể vớt vát được lượng lớn dữ liệu vốn chưa bị Petya 2017 mã hóa hay phá hủy nếu biết cách xử lý.

Ông Nguyễn Hồng Văn - Phó viện trưởng Viện Công nghệ An toàn thông tin (thuộc Hiệp hội An toàn thông tin Việt Nam) cho biết, mã độc Petya phiên bản 2017 đang hoành hành tại châu Âu có cách thức lây nhiễm vào các máy tính trong một hệ thống mạng nội bộ khá "lặng lẽ" và trong nhiều trường hợp thì nạn nhân vẫn có thể vớt vát được lượng lớn dữ liệu vốn chưa bị Petya 2017 mã hóa hay phá hủy nếu biết cách xử lý.

Sáng ngày 30/6, ông Văn và các cộng sự đã minh họa thực tế tiến trình lây nhiễm của Petya phiên bản 2017 (hay theo cách gọi của hãng bảo mật Kaspersky là NotPetya) lên loạt máy tính tại phòng Lab với sự chứng kiến và ghi hình của phóng viên.

Về cơ bản, theo ông Văn, đoạn mã độc chính của Petya 2017 thực chất là "một tập tin/ứng dụng dạng tập lệnh DLL" và từ máy tính bị nhiễm ban đầu thì Petya 2017 sẽ tuần tự tiến hành "broadcast" mã độc này cho tất cả máy tính trong cùng lớp mạng, và cứ thế "thăm dò" sang các lớp mạng phía trên hay có kết nối vật lý.

Lẽ đương nhiên, Petya 2017 có cơ chế riêng để xác định xem một máy tính nào đó đã bị lây nhiễm hay chưa.

|

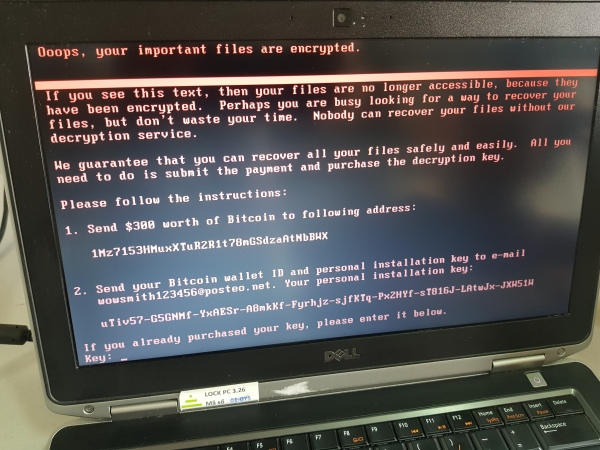

Sau khi khởi động lại máy tính bị nhiễm Petya 2017, và đây là kết quả nằm trong dự báo của nhóm chuyên gia an ninh mạng và phóng viên. |

Ông Văn ví von rằng, ví dụ như đối với "mục tiêu" là một hệ thống mạng có 1.000 máy tính, trong khi Petya 2017 lại phát tán hết công suất và nếu chẳng may mà tất cả máy tính đều bị lây nhiễm thành công thì ngay lập tức "băng thông của mạng sẽ ùn ứ.

"Hay nói cách khác, độ quyết liệt của Petya 2017 là rất cao", chuyên gia Hồng Văn khẳng định.

Đồng quan điểm với ông Văn, anh L. nói rằng, Petya 2017 khác với WannaCry bởi WannaCry khi đã tấn công thì "nó đánh ào ào".

Sau khi lây nhiễm xong vào máy đầu tiên, Petya 2017 tiến hành các bước thăm dò toàn bộ mạng. Việc thăm dò được tiến hành chậm rãi (1 giây cho mỗi IP trong lớp mạng) nhằm tránh biến động băng thông.

"Nó chỉ bắt đầu phát tán mã độc đến máy tính có mở cổng 445 sau khi thăm dò hết toàn mạng chứ không vội vàng phát tán ồ ạt ngay từ đầu", ông Văn nói.

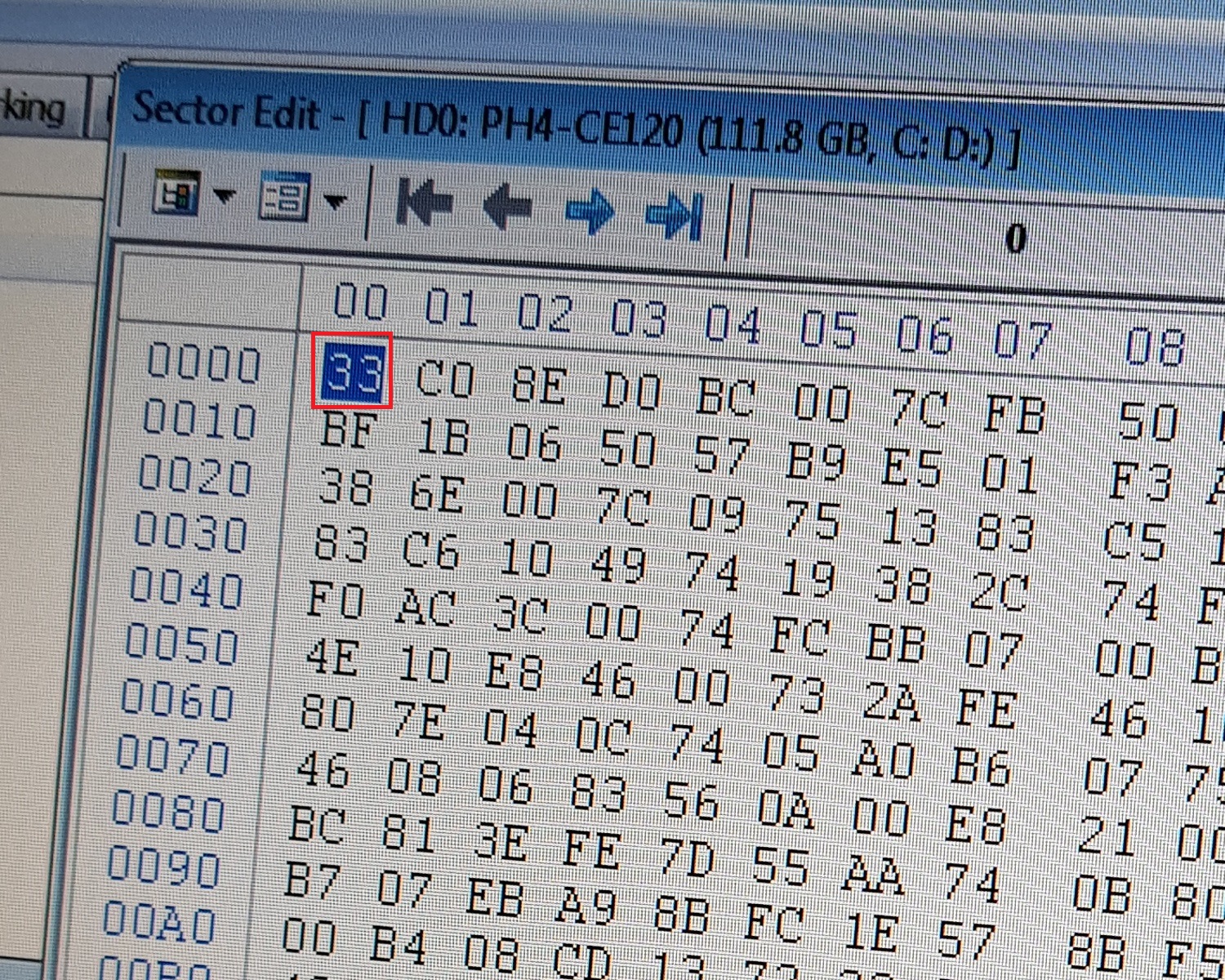

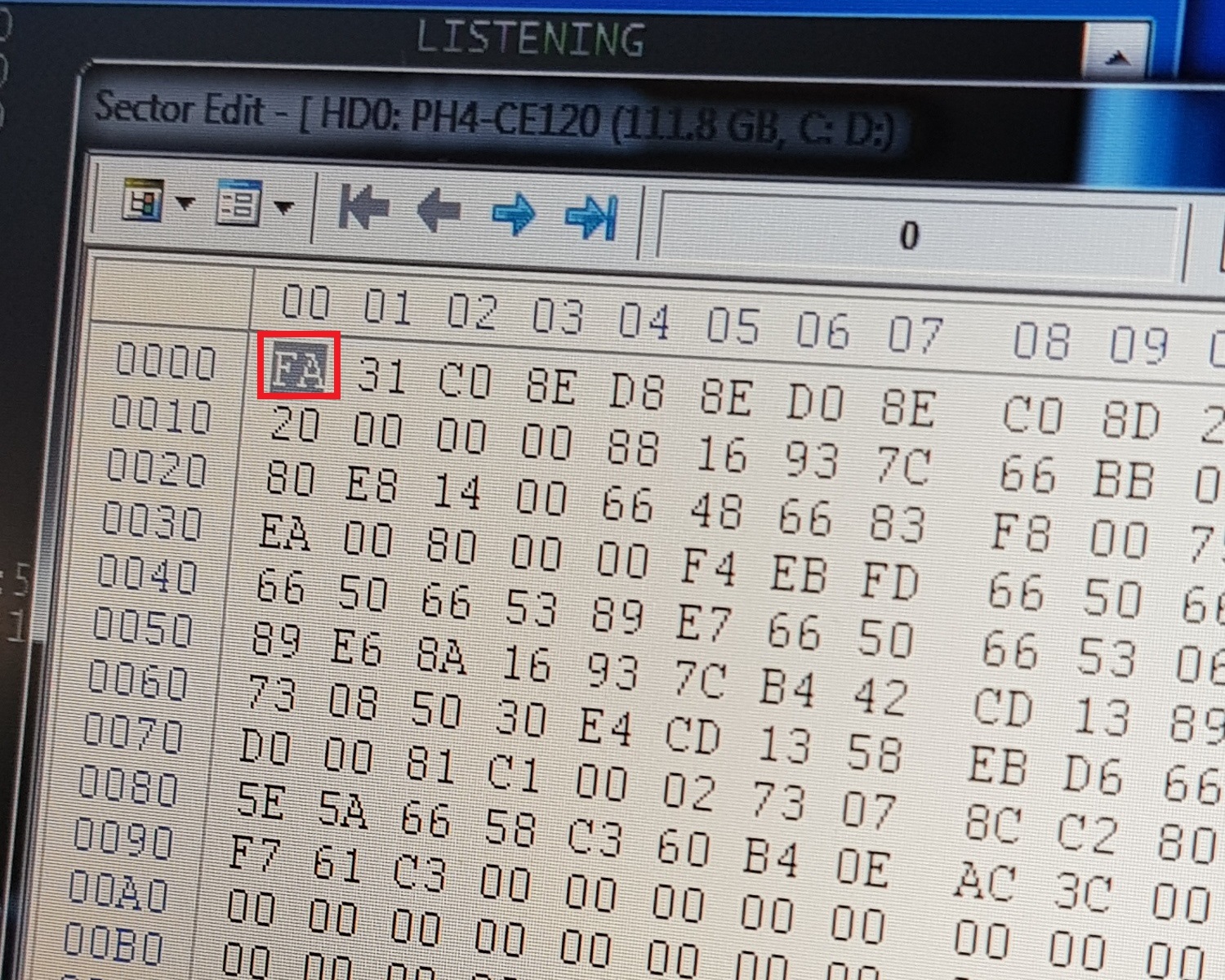

Chuyên viên L. nói rằng, khi một máy tính nhiễm Petya 2017 thì bảng Master Boot Record (MBR) sẽ có sự thay đổi (về giá trị) ở 33 khối sector đầu tiên.

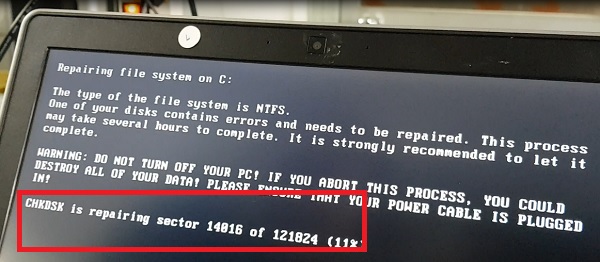

Khi chính thức lây nhiễm, chỉ cần người dùng khởi động lại máy tính là Petya 2017 sẽ "giả mạo" tiến trình sửa lỗi đĩa cứng/ổ cứng CHKDSK để chính thức phá hủy bảng MFT (Master File Record) nhằm làm hỏng toàn bộ tập tin còn lại vốn mã độc này chưa kịp mã hóa trước đó.

|

Hoạt động mã hóa và phá hủy dữ liệu được Petya 2017 "giả mạo" dưới dạng thông báo của tiến trình CHKDSK |

|

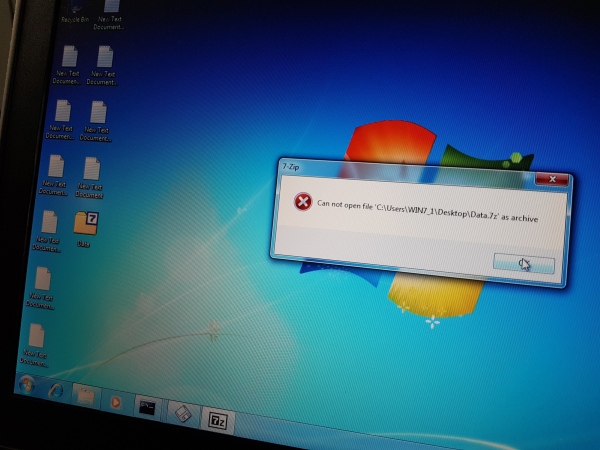

Máy tính bị nhiễm Petya 2017, một tập tin .zip đã bị mã hóa và không thể mở ra. |

Cụ thể, giá trị của byte đầu tiên trên MBR sẽ bị đổi thành FA (hệ thập lục phân), thay vì giá trị mặc định (trong máy tính được thử nghiệm là 33).

|

Giá trị của byte đầu tiên trên MBR khi chưa nhiễm Petya 2017 là một giá trị nào đó, ví dụ như 33 (hệ thập lục phân) trong thử nghiệm tại phòng Lab của chuyên gia Văn và nhóm cộng sự. |

|

MBR của máy tính đã bị nhiễm Petya 2017 cho thấy giá trị của byte đầu tiên đã bị sửa thành FA. |

|

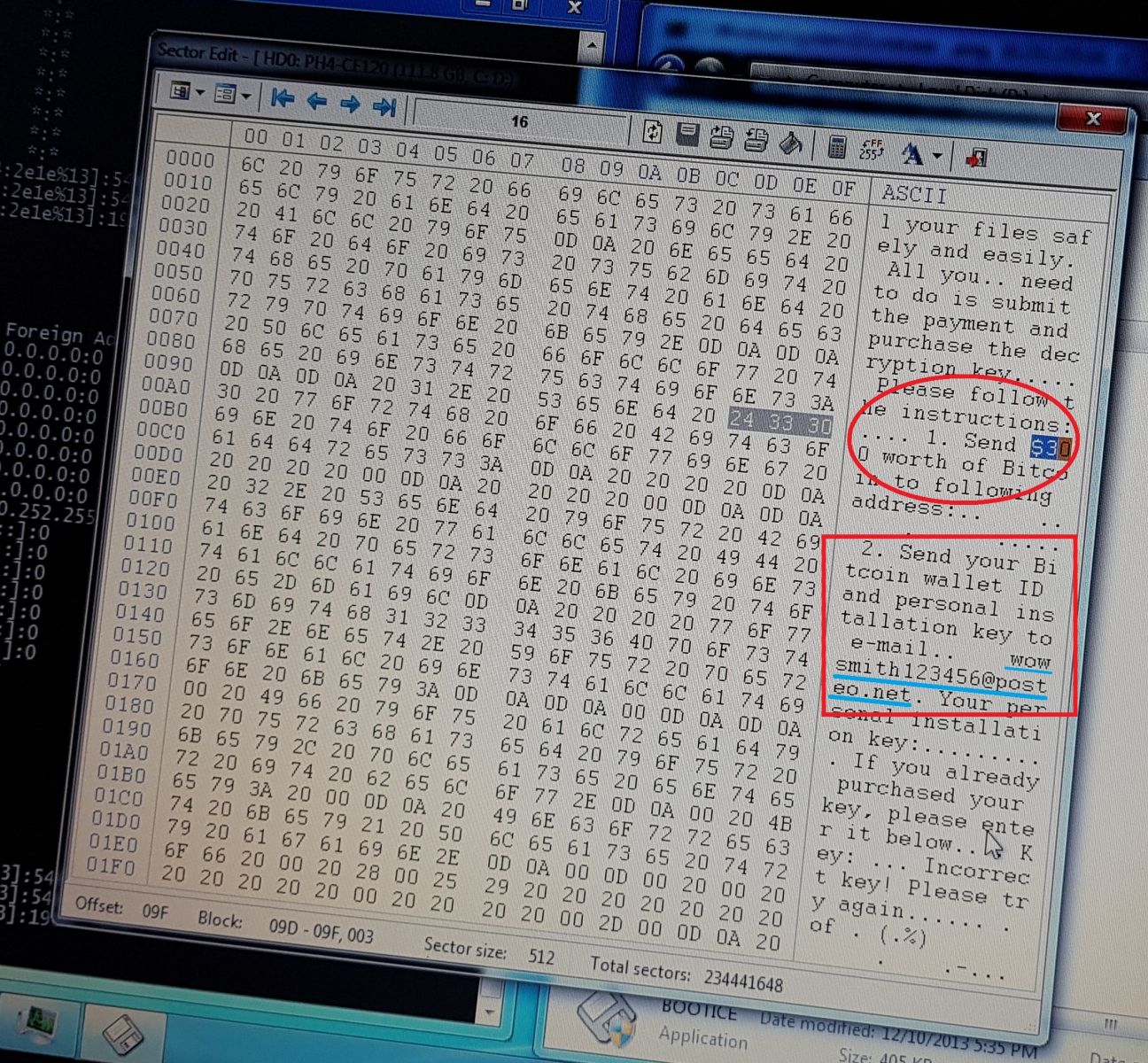

Thông tin về mã độc và cách thức liên lạc để trả tiền chuộc dữ liệu được hacker ghi trong MBR. |

Chỉ sau khi nạn nhân tắt và khởi động lại máy tính, thì Petya 2017 mới chính thức thực hiện hành vi hủy diệt dữ liệu, và mã độc này sử dụng chính quá trình boot máy tính để thực hiện việc hủy diệt này.

Vì thế, theo ông Văn, ngay khi nhận thấy dấu hiệu cho thấy máy tính đã "nhiễm" Petya 2017, ví dụ có 1 hay 2 tập tin nào đó không thể mở/truy xuất theo cách thông thường (như bằng ứng dụng Word hay WinRAR) thì người dùng nên ngay lập tức tắt hẳn máy và tuyệt đối không được khởi động lại máy.

Hoặc nếu có lỡ khởi động lại máy thì người dùng cũng nên tắt máy tính ngay khi thấy màn hình thông báo hệ điều hành đang chạy tiến trình sửa lỗi ổ cứng CHKDSK.

Sau đó, giao máy tính này cho bộ phân chuyên trách IT để chép dữ liệu thông qua những giải pháp, cách thức mà không cần khởi chạy, khởi động hệ thống/hệ điều hành trên ổ cứng bị lây nhiễm Petya 2017.

"Tắt hẳn máy càng sớm thì cơ hội lấy lại được nhiều dữ liệu càng cao", ông Văn nhấn mạnh.

Đến đầu giờ sáng ngày 2/7, ông Văn xác nhận với phóng viên rằng, sau gần 2 ngày với rất nhiều lần kiểm tra thử nghiệm, thì có thể khẳng định chắc chắn rằng Petya 2017 phá hủy dữ liệu bằng cách xóa bảng MFT.

Ông Văn cũng khuyến cáo, để hạn chế đến mức tối đa sự lây nhiễm của Petya 2017 vào hệ thống mạng nội bộ thì doanh nghiệp lẫn người dùng đầu cuối nên nhanh chóng cập nhật bản vá MS17-010.

Nguồn XHTT