Theo dõi Báo Tây Ninh trên

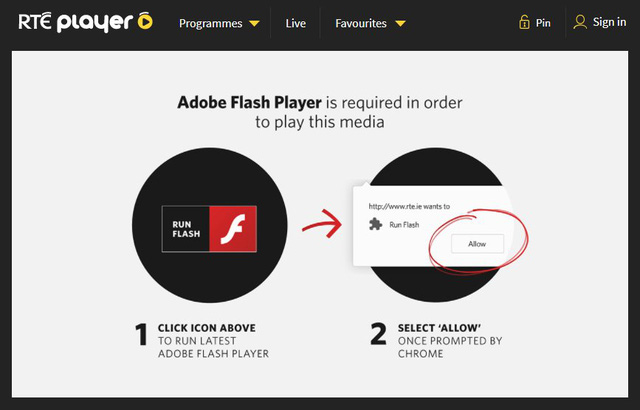

Gần đây, RiskIQ phát hiện ra một trojan chuyên tấn công thiết bị Android - Red Alert 2.0 - đã sử dụng một số nền tảng của các ứng dụng Adobe Flash để giả mạo khiến người dùng mắc bẫy và đánh cắp tài khoản ngân hàng

Gần đây, RiskIQ phát hiện ra một trojan chuyên tấn công thiết bị Android - Red Alert 2.0 - đã sử dụng một số nền tảng của các ứng dụng Adobe Flash để giả mạo khiến người dùng mắc bẫy và đánh cắp tài khoản ngân hàng

Ảnh: Twitter.

Mối đe dọa này được công bố vào tháng trước, khi các nhà nghiên cứu của SfyLabs tiết lộ rằng Red Alert 2 có khả năng đánh cắp thông tin đăng nhập, chặn tin nhắn SMS và trộm danh bạ. Việc tương tác giữa chương trình bị nhiễm phần mềm độc hại và máy chủ C&C được thực hiện bằng cách sử dụng Twitter.

Thêm nữa, do nhắm vào các tổ chức tài chính và truyền thông, Red Alert 2. còn đánh cắp thông tin ngân hàng, chặn và đăng nhập các cuộc gọi đến từ ngân hàng, ngăn người dùng phát hiện việc tài khoản bị xâm nhập.

Hiện nay, các nhà nghiên cứu của RiskIQ cho biết họ đã xác định được cơ sở hạ tầng liên quan đến trojan này. Bắt đầu từ một miền đơn (địa chỉ IP 185.48.56[.]83), các nhà nghiên cứu đã tìm thấy địa chỉ email được sử dụng để đăng ký tên miền (loadingexe@yandex.ru) và khám phá thêm được 8 lĩnh vực liên quan khác.

Do đó, các nhà nghiên cứu đã phát hiện ra hai ứng dụng độc hại được ngụy trang dưới dạng phiên bản cập nhật của Adobe Flash Player và được lưu trữ trên hai trang web g-shoock[.]xyz và g-shoock[.]ru.

Các ứng dụng độc hại này có thể truy cập trạng thái mạng, kết nối mạng, nhận thực hiện lệnh, xem trạng thái điện thoại, nhận, đọc và viết tin nhắn SMS, đồng thời hỗ trợ các lệnh như RECEIVE_BOOT_COMPLETED, SYSTEM_ALERT_WINDOW và WAKE_LOCK.

Hai tên miền này, bắt đầu hoạt động từ đầu tháng 6-2017, đã kết nối với cơ sở hạ tầng của Adobe Flash Player và thực hiện mọi hoạt động liên quan đến Red Alert 2.0 thông qua DNS thụ động trên cùng địa chỉ IP đầu tiên.

Các nhà nghiên cứu cũng phát hiện rằng hiện các tên miền phụ bổ sung hiện vẫn hoạt động và được sử dụng để tải các tệp APK.

"Mặc dù các tệp tin APK không phải là phần mềm độc hại, nhưng do chúng được tải từ các tên miền kết nối trực tiếp với cơ sở hạ tầng của Adobe Flash Player, vì vậy RiskIQ vẫn đánh giá các tệp tin này ẩn chứa nhiều tiềm năng nguy hiểm", các nhà nghiên cứu lưu ý.

Tháng trước, SfyLabs đã tiết lộ rằng Red Alert 2.0 cũng đã giả mạo các ứng dụng phổ biến như WhatsApp và Viber, bản cập nhật Google Market hay thậm chí là bản cập nhật hệ thống Android. Trojan này đã nhắm mục tiêu ít nhất 60 ứng dụng ngân hàng trên nền tảng HTML.

Nguồn TTO